昨晚,当我再次打开自己博客时,居然我的博客再次出现了502错误,就像wordpress xmlrpc攻击解决 中的一样,我想,这次难道又和上次一样遭到了xmlrpc攻击?

1.从访问日志确认是否遭受攻击

想到这里,赶快ssh登录到我的博客服务器,执行命令,

tail -f /var/log/nginx/access.log

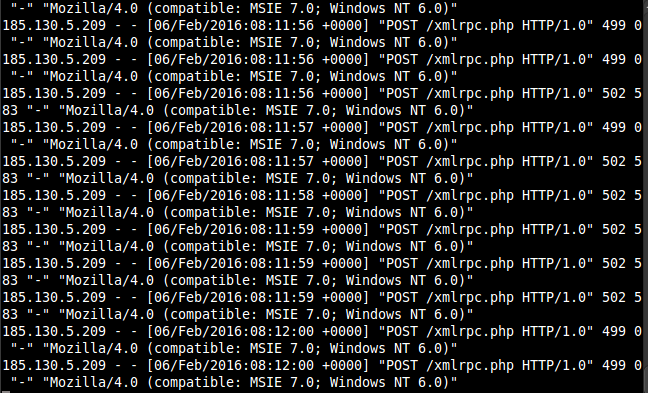

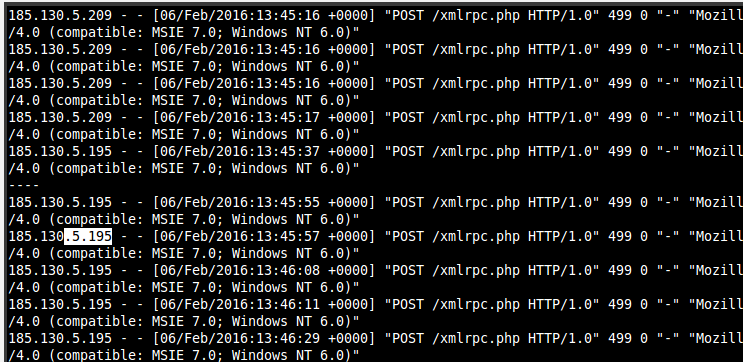

好啊,果然又是刷屏日志,

185.106.92.160 - - [10/Apr/2016:06:42:31 +0000] "POST /xmlrpc.php HTTP/1.0" 499 0 "-" "Mozilla/4.0 (co mpatible: MSIE 7.0; Windows NT 6.0)" 185.130.5.195 - - [10/Apr/2016:06:42:41 +0000] "POST /xmlrpc.php HTTP/1.0" 499 0 "-" "Mozilla/4.0 (com patible: MSIE 7.0; Windows NT 6.0)" 185.130.5.195 - - [10/Apr/2016:06:43:05 +0000] "POST /xmlrpc.php HTTP/1.0" 499 0 "-" "Mozilla/4.0 (com patible: MSIE 7.0; Windows NT 6.0)" 54.169.13.73 - - [10/Apr/2016:06:43:06 +0000] "POST /wp-cron.php?doing_wp_cron=1460270585.476536035537 7197265625 HTTP/1.0" 499 0 "-" "WordPress/4.4.2; http://idocbox.com" 185.106.92.160 - - [10/Apr/2016:06:43:12 +0000] "POST /xmlrpc.php HTTP/1.0" 499 0 "-" "Mozilla/4.0 (co mpatible: MSIE 7.0; Windows NT 6.0)" 185.130.5.195 - - [10/Apr/2016:06:43:36 +0000] "POST /xmlrpc.php HTTP/1.0" 499 0 "-" "Mozilla/4.0 (com patible: MSIE 7.0; Windows NT 6.0)"

2.确认iptables规则

如此频繁的访问造成了服务器响应超时,从而无法正常对外服务。记得上次,我明明添加了类似这样的规则,

sudo iptables -A INPUT -s 185.130.5.0/16 -j DROP

应该可以堵住来自185.130.5.*的ip的请求的,为何这次还是出现了185.130.5.195 这个呢? 难道我上次添加的规则丢失了,此时执行,

sudo iptables --list

里面应该没有那条添加的规则了。可能这条规则在服务器重启时没有加载或者不小心执行过,

sudo iptables --flush

而导致规则被清空。

好了,这样发现一个ip添加一个的方式有些让人疲惫和被动,我得找找更好的方案!

3. 批量屏蔽ip访问

google 了下,找到一篇很好的文章 如何在 Linux 下大量屏蔽恶意 IP 地址,打开照着进行操作,发现里面部分命令有些错误,部分内容描述不清,另外也没用解决重启后iptables规则丢失问题。那我就不断参考他们来实践,并整理出正确的操作步骤。

3.1 安装ipset

为了使用iptables批量屏蔽ip,我们需要借助一个叫做ipset的工具。为此,首先请安装ipset,

sudo apt-get install ipset

3.2获取一个已有的ip黑名单列表

在网络的世界里,总有一些不为人知的黑色产业链进行着各种可恶攻击,它们试图破坏别人的服务器、攻破并窃取他人信息,而也有些人总不断的发现这些攻击者的ip,并将它们公布出来,供大家参考,屏蔽这些ip访问。比如 iblocklist.com就是一个ip黑名单分享网站。我将一步步教大家如何从这个网站获取ip黑名单。

1) 安装python-pip

python-pip时python的包管理工具,通过下面命令安装,

sudo apt-get install python-pip

2) 安装iblocklist2ipset包

sudo pip install iblocklist2ipset

3) 通过iblocklist2ipset将ip黑名单转换为ipset

iblocklist2ipset generate --ipset banthis "http://list.iblocklist.com/?list=ydxerpxkpcfqjaybcssw&fileformat=p2p&archiveformat=" > banthis.txt

注意:参考的文章里面使用的链接是,

http://list.iblocklist.com/?list=ydxerpxkpcfqjaybcssw&fileformat=p2p&archiveformat=gz

需要去掉后面的gz。如果带上gz会导致parse时出现编码错误。

这时,我们可以通过more命令查看得到的文件banthis.txt,

more banthis.txt

可以看到类似这样的内容,

create banthis hash:net family inet hashsize 131072 maxelem 237302 add banthis 1.2.4.0/24 add banthis 1.2.8.0/24 add banthis 1.9.75.8/32 add banthis 1.9.96.105/32 add banthis 1.9.102.251/32 add banthis 1.9.189.65/32 add banthis 1.16.0.0/14

4)修改banthis,添加要增加屏蔽的ip

因为我希望在刚才得到的这个文件里面添加一些新的ip地址,那么这个ipset的长度就需要扩展下,我的做法比较简单,直接将它的size扩大了10倍,

sudo vi banthis.txt

修改第一行内容为如下,并添加攻击我的ip

create banthis hash:net family inet hashsize 1310720 maxelem 2363090 add banthis 46.0.0.0/8 add banthis 54.0.0.0/8 add banthis 185.0.0.0/8 add banthis 1.2.4.0/24 add banthis 1.2.8.0/24 add banthis 1.9.96.105/32

保存该文件。

3.3 配置启动时自动配置iptabls脚本

1) 保存iptables规则

为了服务器重启时仍然可以加载先前配置,我们将iptables规则保存到一个单独文件中,

sudo iptables-save > /home/ubuntu/iptables-rules.conf

2) 配置网络激活后的执行脚本

在linux下(debian, ubuntu),当网络激活后,linux会自动执行,

/etc/network/if-up.d

目录下面的脚本。

我们就是要借助这个机制,在这个目录下面添加一个脚本来执行这样iptables相关规则,

cd /etc/network/if-up.d sudo vi idocboxiptables

输入如下内容,

#!/bin/sh iptables-restore < /home/ubuntu/iptables-rules.conf ipset restore -f /home/ubuntu/banthis.txt iptables -I INPUT -m set --match-set banthis src -p tcp --destination-port 80 -j DROP

注意:我的iptables-rules 和 banthis.txt文件在/home/ubuntu/目录下,你配置的时候应该使用这两个文件在你自己服务器上的位置。

然后保存上面的文件。

将文件标记为可执行文件,执行,

sudo chmod +x idocboxiptables

这样就配置完成了,接下来我们重启服务器,看看我们的配置是否生效。

4. 重启服务器,验证

1) 重启服务器,

sudo reboot

等待若干秒,

2) 登录到服务器后台, 查看iptables

sudo iptables --list

应该显示的内容里面包含如下一条信息,

Chain INPUT (policy ACCEPT) target prot opt source destination DROP tcp -- anywhere anywhere match-set banthis src tcp dpt:http

这说明我们的规则在服务器启动后已经正确加载。

3) 查看是否还有攻击ip

tail -f /var/log/nginx/access.log

如果没有刷屏日志,也没用刚才屏蔽的那几个ip的访问日志了,则说明已经屏蔽成功。

恩,是的啊!这时我的博客确实速度很快了,已经不出现502错误了!

操作环境信息:

ubuntu 14.04 server

参考文章:

1)如何在 Linux 下大量屏蔽恶意 IP 地址 http://blog.jobbole.com/84478/

2)How to run iptables automatically after reboot on Debian https://ip-news.net/2016/03/22/how-to-run-iptables-automatically-after-reboot-on-debian/

3)iptables and ipsets http://blather.michaelwlucas.com/archives/1679

4)ipset http://ipset.netfilter.org/ipset.man.html